Das Thema „Vibe Coding“ ist aktuell in aller Munde. Gemeint ist damit eine neue Art der Softwareentwicklung, bei der mithilfe von Künstlicher Intelligenz (KI) und natürlicher Sprache Code erzeugt wird. Man beschreibt der KI, was man erreichen möchte, und sie übernimmt die eigentliche Programmierung. Das klingt nicht nur spannend, sondern senkt auch die Einstiegshürde für eigene Projekte deutlich.

Da ich mich ohnehin schon länger mit Honeypots beschäftigen wollte, ergab sich die perfekte Gelegenheit, beide Themen zu verbinden. Ein Honeypot ist ein System oder Dienst, der gezielt Schwachstellen aufweist und als Köder für Angreifer dient – etwa in einem Firmennetzwerk oder öffentlich im Internet.

Mich reizte die Frage: Wie lange dauert es wohl, bis ein Honeypot im Internet entdeckt und angegriffen wird?

Das Ziel war, mithilfe von KI eine Webapp zu entwickeln, die eine offensichtliche Schwachstelle besitzt. Sobald ein Angreifer diese Schwachstelle ausnutzt, sollte eine Benachrichtigung an den Betreiber erfolgen.

Auswahl des Vibe Coding Tools

Die Auswahl an KI-basierten Coding-Services ist mittlerweile riesig. Jeder Dienst bringt eigene Vor- und Nachteile mit sich. Um die Entscheidung zu erleichtern, habe ich direkt die KI um Rat gefragt. Zwei Anforderungen standen fest: Die Webapp sollte mit dem Vue/Nuxt-Framework umgesetzt werden und das Ganze möglichst kostenfrei. Das Framework hatte ich gewählt, weil ich mich schon länger damit beschäftigen wollte – und dieses Projekt bot die ideale Gelegenheit. Die KI empfahl mir https://bolt.new/ als passenden Service, den ich daraufhin genutzt habe. Webapp-Entwicklung mit KI Der Einstieg war denkbar einfach: Ich habe der KI in einem Prompt auf Englisch beschrieben, wie die Honeypot-Webapp aussehen und funktionieren soll. Die Anforderungen waren unter anderem:

- Login-Seite mit Benutzername und Passwort (keine Registrierung)

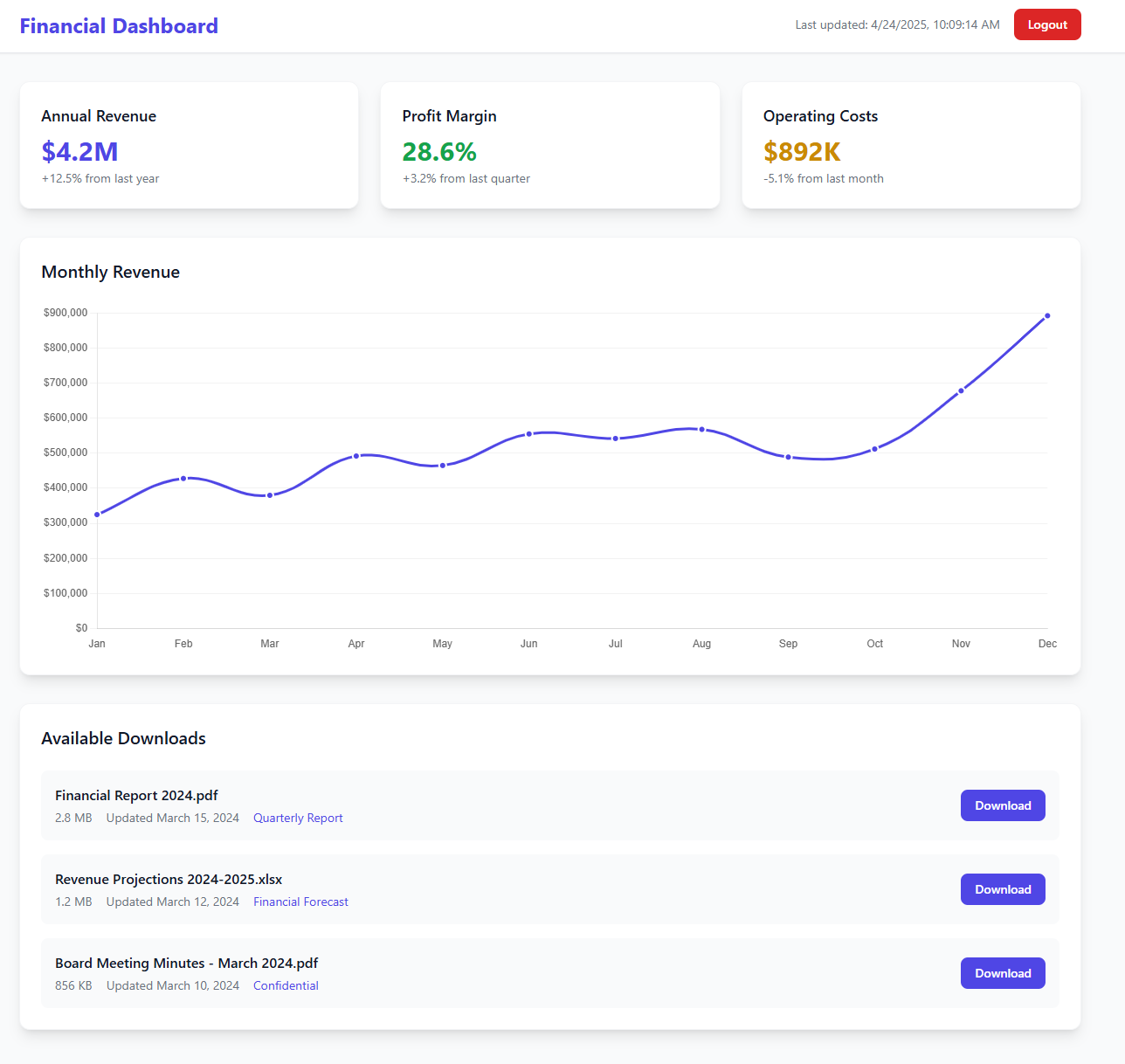

- Nach erfolgreichem Login ein Dashboard mit Fake-Daten und Download-Widget

- Canary Tokens für Benachrichtigungen bei bestimmten Aktionen

Die KI wählte daraufhin eigenständig Komponenten wie Tailwind CSS aus und begann, den Code zu generieren. Anfangs gab es kleinere Probleme mit Tailwind, aber nach ein paar Korrekturschleifen konnte die KI diese Fehler selbstständig beheben. Weitere Anpassungen habe ich dann über gezielte Prompts vorgenommen.

Die Schwachstelle im Honeypot

Ursprünglich war geplant, eine schwache Kombination aus Username und Passwort zu verwenden, die leicht durch Wörterbuchangriffe zu knacken ist. Beim Blick in den generierten Code fiel jedoch auf, dass die KI die Zugangsdaten als Klartext-Konstanten direkt im Client-Code abgelegt hatte. Dadurch war die Schwachstelle noch offensichtlicher: Jeder, der den JavaScript-Code im Browser inspiziert, kann die Zugangsdaten einfach auslesen. Das hat mir gezeigt, wie wichtig es ist, Authentifizierung immer serverseitig zu implementieren – und nicht im Frontend.

Deployment der Honeypot-Webapp

Das Deployment verlief unkompliziert über Cloudflare Pages. Die App wurde auf einer eigens dafür registrierten Domain veröffentlicht. So lässt sich nun beobachten, wie lange es dauert, bis der erste Login-Versuch eines Angreifers erfolgt.

Benachrichtigung per Canary Token

Für die Benachrichtigung bei erfolgreichen Logins oder Datei-Downloads kamen Canary Tokens zum Einsatz. Diese kleinen Tokens informieren den Ersteller per E-Mail, sobald sie ausgelöst werden. Über https://canarytokens.org/ lassen sich verschiedene Token-Arten generieren. Ich habe einen Token im Website-Logo versteckt, das nach dem Login geladen wird, und einen weiteren in einem der Download-Links im Dashboard. Die KI hatte bereits Platzhalter für solche Links vorgesehen, sodass die Integration schnell erledigt war.

Fazit: Vibe Coding für schnelle Prototypen in der Cyber Security

Das Experiment hat gezeigt, wie schnell sich mit Vibe Coding und KI-Unterstützung ein funktionierender Prototyp umsetzen lässt – in meinem Fall war die erste Version der Webapp in weniger als 15 Minuten einsatzbereit. Die Codequalität kann ich selbst zwar schwer beurteilen, aber zumindest funktionierte die Anwendung fehlerfrei. Es sind allerdings auch Dateien entstanden, die für das Projekt gar nicht benötigt wurden – diese habe ich manuell entfernt, was sicher auch per KI-Prompt möglich gewesen wäre. Die Honeypot-Webapp läuft nun seit mehreren Tagen online, bislang gab es noch keinen erfolgreichen Login-Versuch. Das Projekt bleibt weiter aktiv, und ich bin gespannt, wann und ob ein Angreifer zuschlägt. Ein Update folgt, sobald es neue Erkenntnisse gibt.

Wer sich den Code oder die Webapp selbst anschauen möchte, findet das Projekt hier auf GitHub: https://github.com/fourframes/honaipot